Le blog technique de Kokiris, « Advanced Partner » OVH Cloud et spécialiste de l’hébergement et de l’infogérence depuis plus de 20 ans

Kokiris et la sécurité : épisode 2

Replay de l’épisode 1 : Kokiris et la sécurité de vos serveurs

Partie 1 : Audit de conformité et tests de durcissement

Pourquoi auditer le durcissement de vos serveurs ?

Un serveur “durci” n’est réellement sécurisé que si ses configurations sont régulièrement validées. Les mises à jour système, les interventions manuelles ou les changements de configuration peuvent créer des régressions de sécurité silencieuses.

L’approche présentée ici combine cinq outils d’audit complémentaires pour obtenir une vision exhaustive de l’état de sécurité d’un système Debian.

…HTTP3 et Kokiris sont dans un bateau…

Présentation

Avec la stack MISV6 basée sur Debian 13 (Trixie) arrive une version de haproxy embarquant une pile SSL particulièrement performante développée par Amazon (AWS-LC), l’utilisation de l’implémentation TLS du kernel (KTLS), mais surtout l’arrivée du protocole HTTP/3 sur QUIC, protocole star au cœur de cet article.

Note : dans l’article qui suit, HTTP/3 fera par défaut référence à HTTP/3 sur QUIC, nous utiliserons donc uniquement le terme HTTP/3, sauf quand c’est QUIC est spécifié explicitement.

…

Strace Et PHP

Quand un script PHP est lent, on pense souvent direct au code applicatif, à MySQL, au cache, etc. Mais parfois, le souci est plus bas niveau : DNS qui traîne, disque qui mouline, appels réseau bloquants, ou un sleep oublié.

strace est l’outil parfait pour ça : il te montre les appels système (syscalls) que ton process fait au noyau Linux. En gros, tu vois la vraie vie du process.

Arrivée de PHP 8.5 chez Kokiris

Mise à Niveau de PHP : Bienvenue à PHP 8.5 !

Aujourd’hui, nous sommes heureux de vous annoncer une mise à niveau majeure disponible sur nos serveurs.

Elle contient de nombreuses nouvelles fonctionnalités, notamment des nouvelles fonctions pour manipuler les tableaux et des ajouts à la fonctionnalité Property Hooks ou encore une syntaxe simplifiée.

Comme toujours, elle inclut également des améliorations de performance, des corrections de bogues et un nettoyage général.

Déploiement et industrialisation des stacks Debian 13 chez Kokiris

Avec l’arrivée de Debian 13 (Trixie), nous avons repensé notre chaîne de déploiement pour offrir à nos clients une infrastructure toujours plus fiable et sécurisée. Cet article présente notre approche d’industrialisation : de la validation des rôles Ansible avec Molecule jusqu’au déploiement automatisé en production, en passant par le durcissement systématique des serveurs.

Objectif principal

Automatiser et sécuriser le cycle de vie des infrastructures Debian 13, des tests à la production, en intégrant Molecule, Docker et GitLab CI pour une validation continue et un déploiement sans faille.

…Scan de vulnérabilités – KCH Protect

KCH Protect

Sécurisez vos sites et CMS contre les malwares et vulnérabilités.

Avec KCH Protect, détectez, isolez et éradiquez les menaces avant qu’elles n’impactent votre activité. Premier scan gratuit !

Pourquoi choisir KCH Protect ?

1. Détection avancée des malwares

- Trois niveaux de scan :

- Signature

- Heuristique

- Détection des versions obsolètes de CMS (WordPress, Joomla, Drupal, MediaWiki, PrestaShop, Magento, Typo3, etc.)

- Analyse des logiciels malveillants et des injections dans vos codes PHP.

- Mises à jour automatiques des signatures de malwares à chaque scan.

- Vérification des mises à jour disponibles pour les plugins de vos CMS, avec indication claire des plugins à mettre à jour.

2. Automatisation et gain de temps

- Planification intelligente :

- Scans réguliers (quotidiens, hebdomadaires, mensuels) ou sur demande.

- Rapports clairs et détaillés envoyés par e-mail, classés par type de menace :

- Malware

- CMS obsolètes

- Plugins vulnérables

3. Compatibilité

- Systèmes supportés :

- OS Debian

- PHP 5.6 à 8.4

- Panneaux de contrôle compatibles :

- Plesk

- CMS et boutiques en ligne pris en charge :

- PrestaShop

- WordPress

- Joomla

- Drupal

- Magento

- Typo3

- Et bien d’autres

4. Tarification flexible et adaptée

| Pack | Description |

|---|---|

| Découverte | 5 scans pour un audit ponctuel |

| Essentiel | 100 scans pour des besoins réguliers (2 fois par semaine) |

| Illimité | 1 an de scans illimités |

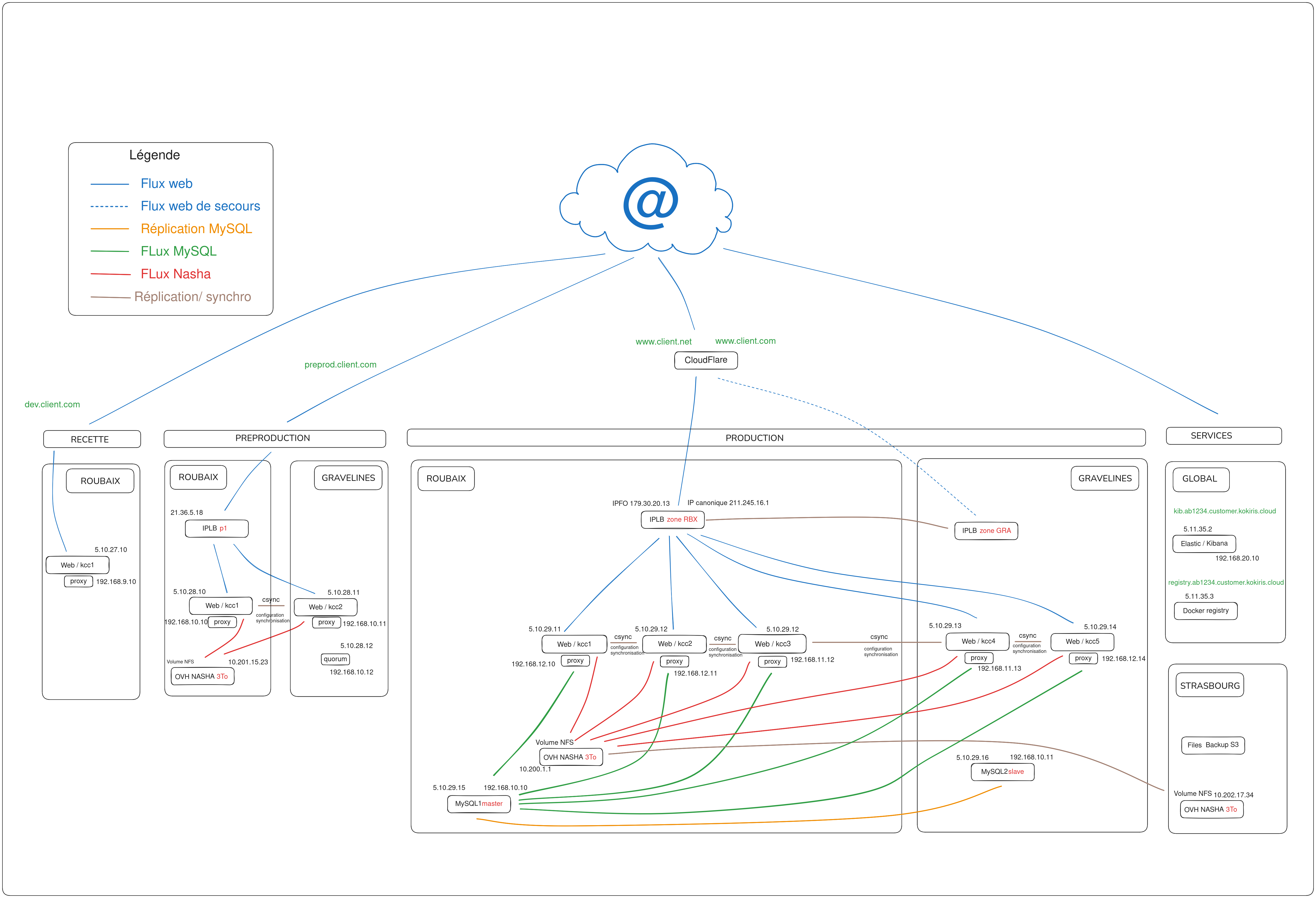

Exemple d'infra multi-sites

Schéma d’architecture de stack « dual » : LAMP classique / orchestrateur de conteneurs.

Arrivée de PHP 8.4 chez Kokiris

Mise à Niveau de PHP : Bienvenue à PHP 8.4 !

Aujourd’hui, nous sommes heureux de vous annoncer une mise à niveau majeure disponible sur nos serveurs.

Elle contient de nombreuses nouvelles fonctionnalités, notamment des nouvelles fonctions pour manipuler les tableaux et des ajouts à la fonctionnalité Property Hooks ou encore une syntaxe simplifiée.

Comme toujours, elle inclut également des améliorations de performance, des corrections de bogues et un nettoyage général.

Bulletin d'alerte ANSSI CUPS

Comprendre le bulletin d’alerte ANSSI CERTFR-2024-ALE-012

Le bulletin d’alerte ANSSI CERTFR-2024-ALE-012 est lié aux vulnératilités affectant OpenPrinting CUPS et les CVE : CVE-2024-47076, CVE-2024-47176

De multiples vulnérabilités ont été découvertes dans OpenPrinting CUPS et dans le composant cups-browsed. Celui-ci permet notamment de découvrir automatiquement des imprimantes partagées sur le réseau.

Actions à Entreprendre

Aucune action supplémentaire n’est requise à ce stade. Le port 631 n’est pas exposé en écoute externe, éliminant ainsi le vecteur d’attaque potentiel lié à cette vulnérabilité. De plus, grâce à notre proactivité, nous avons déjà appliqué les mises à jour nécessaires relatives à cette CVE. Cette approche préventive confirme notre engagement à maintenir un environnement sécurisé et résilient.

…Kokiris et la sécurité de vos serveurs

Kokiris et la sécurité de vos serveurs

Comment nous renforçons la sécurité de votre serveur hébergé et managé chez Kokiris. Nos infrastructures sont conçues en respectant les normes les plus strictes, avec une approche industrialisée qui intègre des pratiques recommandées par l’ANSSI.

Nous utilisons un processus d’amélioration de la sécurité des serveurs en effectuant un hardening ou durcissement en français, cela vise à renforcer et réduire la surface d’attaque de votre serveur face aux cyberattaques et intrusions.

…