Le blog technique de Kokiris, « Advanced Partner » OVH Cloud et spécialiste de l’hébergement et de l’infogérence depuis plus de 20 ans

Arrivée de PHP 8.5 chez Kokiris

Mise à Niveau de PHP : Bienvenue à PHP 8.5 !

Aujourd’hui, nous sommes heureux de vous annoncer une mise à niveau majeure disponible sur nos serveurs.

Elle contient de nombreuses nouvelles fonctionnalités, notamment des nouvelles fonctions pour manipuler les tableaux et des ajouts à la fonctionnalité Property Hooks ou encore une syntaxe simplifiée.

Comme toujours, elle inclut également des améliorations de performance, des corrections de bogues et un nettoyage général.

Scan de vulnérabilités – KCH Protect

KCH Protect

Sécurisez vos sites et CMS contre les malwares et vulnérabilités.

Avec KCH Protect, détectez, isolez et éradiquez les menaces avant qu’elles n’impactent votre activité. Premier scan gratuit !

Pourquoi choisir KCH Protect ?

1. Détection avancée des malwares

- Trois niveaux de scan :

- Signature

- Heuristique

- Détection des versions obsolètes de CMS (WordPress, Joomla, Drupal, MediaWiki, PrestaShop, Magento, Typo3, etc.)

- Analyse des logiciels malveillants et des injections dans vos codes PHP.

- Mises à jour automatiques des signatures de malwares à chaque scan.

- Vérification des mises à jour disponibles pour les plugins de vos CMS, avec indication claire des plugins à mettre à jour.

2. Automatisation et gain de temps

- Planification intelligente :

- Scans réguliers (quotidiens, hebdomadaires, mensuels) ou sur demande.

- Rapports clairs et détaillés envoyés par e-mail, classés par type de menace :

- Malware

- CMS obsolètes

- Plugins vulnérables

3. Compatibilité

- Systèmes supportés :

- OS Debian

- PHP 5.6 à 8.4

- Panneaux de contrôle compatibles :

- Plesk

- CMS et boutiques en ligne pris en charge :

- PrestaShop

- WordPress

- Joomla

- Drupal

- Magento

- Typo3

- Et bien d’autres

4. Tarification flexible et adaptée

| Pack | Description |

|---|---|

| Découverte | 5 scans pour un audit ponctuel |

| Essentiel | 100 scans pour des besoins réguliers (2 fois par semaine) |

| Illimité | 1 an de scans illimités |

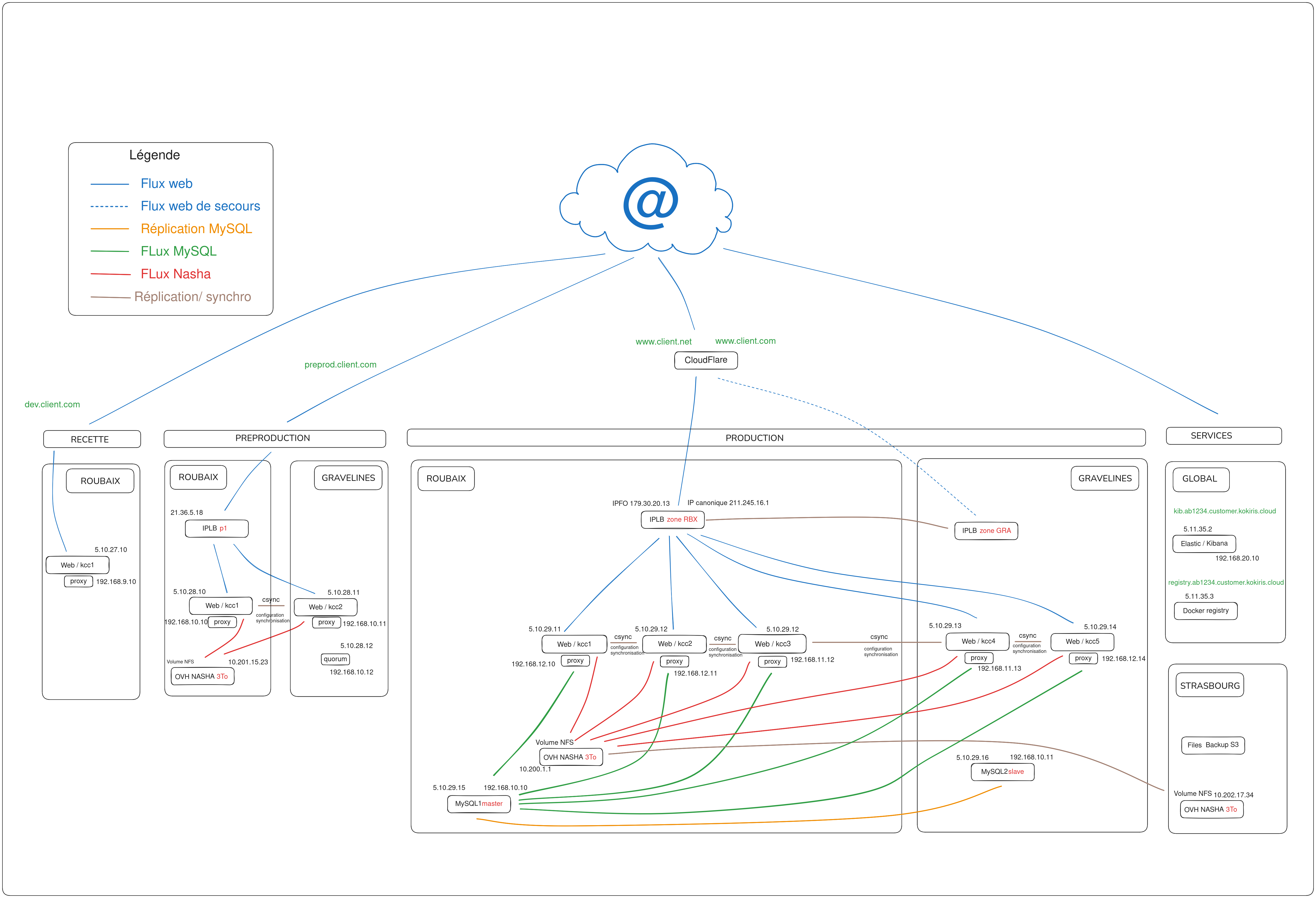

Exemple d'infra multi-sites

Schéma d’architecture de stack « dual » : LAMP classique / orchestrateur de conteneurs.

Arrivée de PHP 8.4 chez Kokiris

Mise à Niveau de PHP : Bienvenue à PHP 8.4 !

Aujourd’hui, nous sommes heureux de vous annoncer une mise à niveau majeure disponible sur nos serveurs.

Elle contient de nombreuses nouvelles fonctionnalités, notamment des nouvelles fonctions pour manipuler les tableaux et des ajouts à la fonctionnalité Property Hooks ou encore une syntaxe simplifiée.

Comme toujours, elle inclut également des améliorations de performance, des corrections de bogues et un nettoyage général.

Bulletin d'alerte ANSSI CUPS

Comprendre le bulletin d’alerte ANSSI CERTFR-2024-ALE-012

Le bulletin d’alerte ANSSI CERTFR-2024-ALE-012 est lié aux vulnératilités affectant OpenPrinting CUPS et les CVE : CVE-2024-47076, CVE-2024-47176

De multiples vulnérabilités ont été découvertes dans OpenPrinting CUPS et dans le composant cups-browsed. Celui-ci permet notamment de découvrir automatiquement des imprimantes partagées sur le réseau.

Actions à Entreprendre

Aucune action supplémentaire n’est requise à ce stade. Le port 631 n’est pas exposé en écoute externe, éliminant ainsi le vecteur d’attaque potentiel lié à cette vulnérabilité. De plus, grâce à notre proactivité, nous avons déjà appliqué les mises à jour nécessaires relatives à cette CVE. Cette approche préventive confirme notre engagement à maintenir un environnement sécurisé et résilient.

…Kokiris et la sécurité de vos serveurs

Kokiris et la sécurité de vos serveurs

Comment nous renforçons la sécurité de votre serveur hébergé et managé chez Kokiris. Nos infrastructures sont conçues en respectant les normes les plus strictes, avec une approche industrialisée qui intègre des pratiques recommandées par l’ANSSI.

Nous utilisons un processus d’amélioration de la sécurité des serveurs en effectuant un hardening ou durcissement en français, cela vise à renforcer et réduire la surface d’attaque de votre serveur face aux cyberattaques et intrusions.

…Code Malicieux Paquet xz-utils 😱💻

Comprendre la CVE-2024-3094

La CVE-2024-3094 est une vulnérabilité de sécurité qui affecte spécifiquement le package xz-utils, une suite d’outils de compression et de décompression largement utilisée dans les systèmes basés sur Linux. Cette faille de sécurité pourrait être exploitée par un attaquant pour exécuter du code malveillant sur le système cible ou pour provoquer un déni de service, compromettant ainsi l’intégrité et la disponibilité des données.

Cette vulnérabilité est le résultat d’une erreur de programmation dans le code source de xz-utils, qui peut être exploitée par des attaquants pour contourner les mécanismes de sécurité du logiciel et accéder à des privilèges non autorisés. 😓

…Arrivée de PHP 8.3 chez Kokiris

Mise à Niveau de PHP sur nos nouveaux serveurs : Bienvenue à PHP 8.3 !

Aujourd’hui, nous sommes heureux de vous annoncer une mise à niveau majeure disponible sur nos serveurs.

Elle contient de nombreuses nouvelles fonctionnalités, telles que le typage explicite des constantes de classe, le clonage profond des propriétés en lecture seule et des ajouts à la fonctionnalité Randomizer.

Comme toujours, elle inclut également des améliorations de performance, des corrections de bogues et un nettoyage général.

Kokiris Plesk Management Toolkit

Simplifiez la Gestion de Votre Infrastructure Plesk dans le Cloud avec Kokiris Plesk Management

Si vous êtes à la recherche d’une solution tout-en-un pour la gestion de votre infrastructure Plesk dans le Cloud, vous êtes au bon endroit ! Notre service Kokiris Plesk Management est là pour vous simplifier la vie en offrant une infogérance complète, disponible 24 heures sur 24, 7 jours sur 7, 365 jours par an, grâce à une équipe d’experts en informatique dévouée.

…Wordpress Toolkit Sur Plesk

Le WordPress Toolkit

Extrait de la documentation Plesk

WP Toolkit est une interface de gestion unique pour installer, configurer et gérer facilement WordPress. Voici les principales fonctionnalités offertes par le WordPress Toolkit :

- Un installateur en un clic pour initialiser et configurer WordPress du début à la fin. Un tableau de bord pour gérer plusieurs instances de WordPress.

- Staging et préprod : testez de nouvelles fonctionnalités et idées dans un bac à sable avant de les mettre en production - Aucun plugin n’est requis, aucun serveur séparé n’est nécessaire.

- Stage, Clone, Sync, Update, Migrate et autres tâches complexes exécutées en un seul clic.

- Sécurité et Mise à jour : durcis votre site par défaut, renforcé par le scanner de sécurité du Toolkit. Restez à jour sans aucune expertise en matière de sécurité.

- Automatisation : exécutez individuellement ou en masse les mises à jour du noyau de WP, des thèmes ou des plugins. Surveillez et gérez tous vos sites WordPress à partir d’un seul tableau de bord.

- Obtenez un contrôle total avec WP-CLI, le mode maintenance, la gestion du débogage, la gestion de l’index des moteurs de recherche et plus encore.

- Gestion des thèmes et des plugins : trouvez et installez rapidement un plugin ou un thème sur une instance WordPress ou plusieurs instances à la fois. Activez et désactivez les plugins. Supprimer en bloc les plugins et les thèmes inutiles. Installer des jeux de plugins et de thèmes sur des sites existants.

- Mode maintenance dans WP Toolkit : activez le mode maintenance de WordPress lors de la mise à jour de WordPress, des plugins ou des thèmes en un seul clic.

- Sauvegarde et points de restauration : en cas de problème, les points de restauration et les sauvegardes vous permettent de rétablir l’état antérieur de votre site.

- Gestion du débogage : gérer toutes les options de débogage importantes dans WordPress ou gérer les options de débogage sur une base par instance à partir d’une interface unique.

Pour en savoir encore plus le lien de la documentation en ligne Plesk.

…